Comment éviter à vos emails d’atterrir dans les spams ?

L’email est toujours aussi important, malgré les titres d’appâts à clics et les affirmations de nombreuses start-ups de communication. L’email est si populaire que même le Spam représente 14,5 milliards de messages par jour en 2021. Soit 45% de tous les messages électroniques. De sorte que, des entreprises comme Microsoft sont devenues expertes pour filtrer le bon grain de l’ivraie en matière d’emaile. En définitive, nous ne remarquons presque jamais le barrage de spam lancé contre nos serveurs de messagerie. Toutefois, il arrive qu’un courriel légitime se retrouve dans un dossier de spam. C’est une mauvaise nouvelle si vous comptez transmettre quelque chose d’important à un client ou à un fournisseur.

Assurez-vous que les domaines destinataires savent que votre trafic est bon

Les serveurs de messagerie, comme Office 365, s’appuient sur une série de normes et de technologies ouvertes. Ainsi, cela permet de séparer les bons emails des spams, comme SPF et DKIM. Autrement dit, il est important que tous les systèmes d’envoi d’emails de votre entreprise soient correctement configurés pour utiliser ces normes. Cela permet de garantir que vos e-mails sortants ne finissent pas dans la quarantaine ou le dossier spam du destinataire.

La plupart des administrateurs de messagerie savent qu’une grande partie de leurs emails sortants proviennent d’Outlook. Ils sont acheminés via Office 365 ou leur serveur de messagerie Exchange local. Cependant ces mêmes administrateurs ne connaissent pas les autres systèmes d’envoi d’emails au nom de domaine de leur entreprise.

Cet article vous guidera dans la configuration des deux technologies efficaces pour garantir la bonne réception de vos emails sortants. Ces technologies sont connues sous le nom de Sender Policy Framework (SPF) et DomainKeys Identified Mail (DKIM).

SPF et DKIM

Les technologies SPK / DKIM exigent que vous ajoutiez des enregistrements dans les zones DNS des noms de domaine. Le serveur de messagerie du destinataire analyse les en-têtes de chaque message électronique. Et il consulte ces enregistrements DNS pour essayer de faire correspondre les détails du serveur d’envoi à la configuration. Dans le cas où le serveur d’envoi passe ces tests avec succès, le message ne passera pas en spam ou suspect.

Contrôlez vos e-mails sortants

Avant de configurer ces éléments, vous devez dresser une liste de tous les noms de domaine de vos messages sortants. Évidemment, il y aura votre service de messagerie habituel, tel que Office 365 ou Exchange. Mais il est important de capturer les autres tiers qui peuvent envoyer des e-mails à partir de votre domaine, comme.. :

- CRM systems

- Marketing Automation Systems

- Helpdesk ticketing systems

- Notification and alert services

Vous devrez configurer SPF et DKIM pour tous ces services. C’est pourquoi la plupart des principaux fournisseurs disposent d’une excellente assistance et documentation pour la configuration de SPF et DKIM.

Mise en œuvre de SPF pour Office 365

Avec liste documentée de tous les endroits d’envoi de vos emails, vous pouvez configurer le SPF pour Office 365. Pour commencer, connectez-vous à votre fournisseur DNS. Ensuite, créez un enregistrement TXT pour la racine du domaine à partir duquel vous envoyez des e-mails. Vous devrez consulter la documentation de votre fournisseur DNS. Cela vous permettra d’obtenir des instructions sur la façon de créer un enregistrement TXT.

Mise en oeuvre

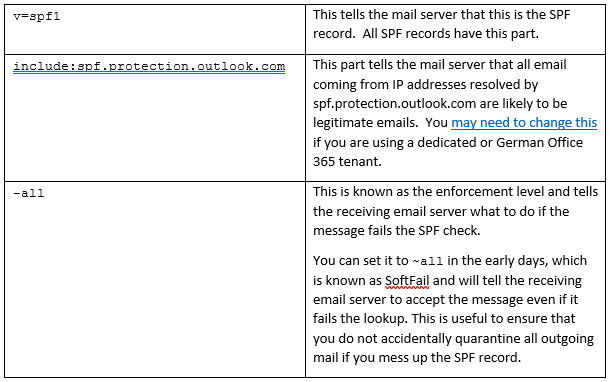

Dans la zone de valeur, vous devrez ajouter l’enregistrement SPF réel. Pour la plupart des clients Office 365, l’enregistrement ressemblera à ceci :

v=spf1 include:spf.protection.outlook.com -allIl peut être décomposé en trois éléments :

Vous devrez ajouter une partie include : pour chaque autre service de messagerie qui envoie des e-mails à partir de ce nom de domaine. L’exemple ci-dessous permet aux emails de provenir :

- d’Office 365,

- d’Amazon Web Services

- d’un serveur de messagerie dont l’adresse IP est 203.12.45.55.

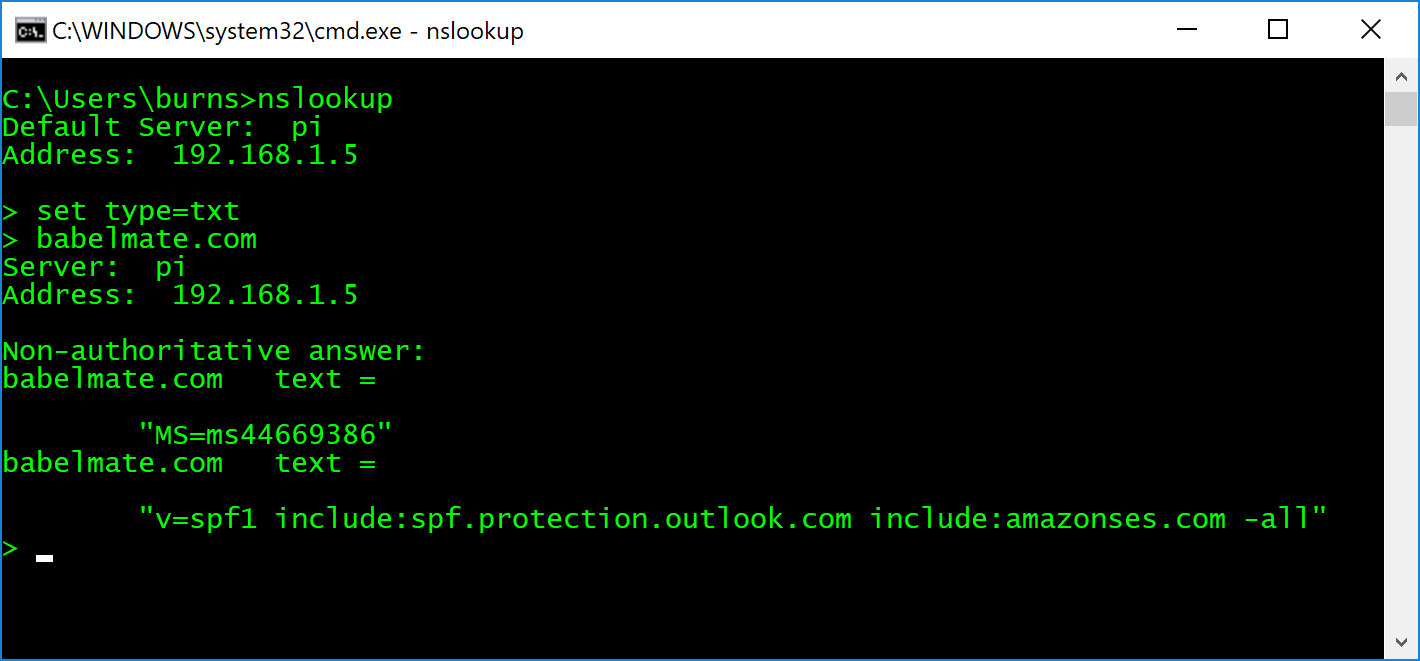

v=spf1 include:spf.protection.outlook.com include:amazonses.com ip4:203.12.45.55 -allVous trouverez de plus amples informations sur toutes les options disponibles dans l’enregistrement SPF sur le site Web d’OpenSPF. Puis vous pouvez valider l’enregistrement en utilisant nslookup dans une fenêtre d’invite de commande Windows ou PowerShell. Il suffit d’ouvrir nslookup, de définir le type de recherche sur TXT à l’aide de la commande set type=txt. Puis de rechercher le nom de domaine comme dans l’exemple ci-dessous.

Vérification

Vérifiez l’exactitude de la syntaxe de votre enregistrement DNS en le collant dans un service de vérification de syntaxe SPF. Toutefois, vous devez savoir que l’enregistrement SPF a des limites de nombre de serveurs ou de recherches DNS ajoutées. Et il y a quelques autres problèmes que vous devez éviter.

Une fois votre enregistrement SPF validé, vous pouvez remplacer le SoftFail ~all par un HardFail plus robuste de -all.

Mise en œuvre de DKIM pour Office 365

SPF est une excellente technologie pour identifier les adresses IP des serveurs de messagerie. Cependant elle présente plusieurs limites. Je vous recommande de mettre également en œuvre une autre technologie appelée DKIM. Cette dernière va plus loin dans l’authentification des emails en signant un message électronique avec une signature numérique.

Lorsque DKIM est configuré pour Office 365, une signature numérique est apposée dans l’en-tête de chaque courriel sortant. Lorsqu’un email est reçu par le serveur de messagerie destinataire, il recherche la clé publique DKIM dans l’enregistrement DNS. Puis il l’utilise pour vérifier la signature DKIM qu’il a trouvée. Si la signature est vérifiée, le serveur sait que le message a été envoyé par un serveur de messagerie autorisé. Dans ce cas le serveur autorise le message.

Mise en oeuvre

Pour activer DKIM dans Office 365, vous devez créer deux enregistrements DNS CNAME dans la zone hébergée de votre domaine. Pour ce faire, vous devrez suivre les instructions de votre fournisseur DNS.

Les deux enregistrements que vous devez créer ressembleront à ceci :

Host name: selector1._domainkey.<domain>

Points to address or value: selector1-<domainGUID>._domainkey.<initialDomain>

TTL: 3600

Host name: selector2._domainkey.<domain>

Points to address or value: selector2-<domainGUID>._domainkey.<initialDomain>

TTL: 3600

Les deux parties que vous devez compléter sont :

<domainGUID> | The domain GUID is the same as the one that is in your MX record, usually the first part of it. For example: babelmate-com.mail.protection.outlook.com |

<initialDomain> | The Initial Domain is the domain you used to sign up to Office 365, and ends in .onmicrosoft.com. For example: babelmate.onmicrosoft.com |

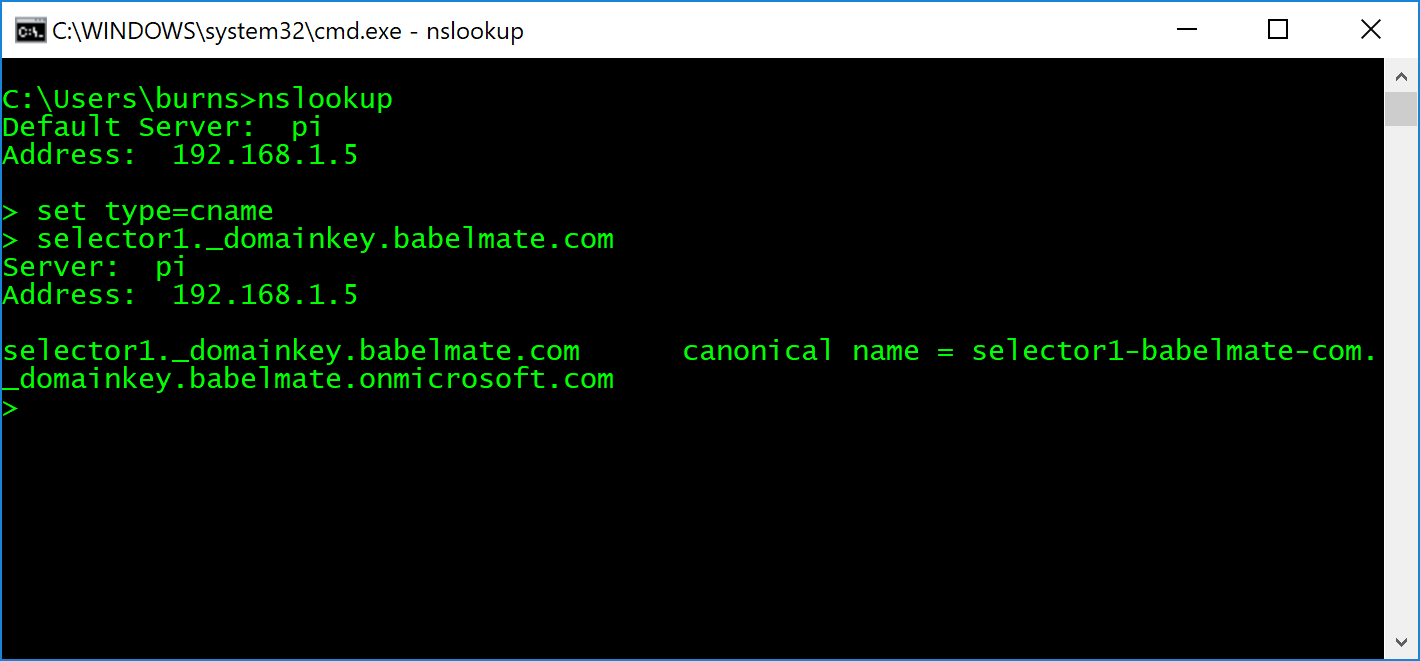

Là encore, vous pouvez vérifier que vous avez défini les enregistrements correctement en utilisant nslookup :

Maintenant que les enregistrements sont publiés, vous devez activer DKIM pour le domaine via PowerShell. Tout d’abord, connectez-vous à Exchange via Online PowerShell et exécutez la commande suivante :

New-DkimSigningConfig -DomainName <domain> -Enabled $trueDomain est le nom du domaine personnalisé pour lequel vous souhaitez activer la signature DKIM. Par exemple, pour le domaine babelmate.com :

New-DkimSigningConfig -DomainName babelmate.com -Enabled $trueVérification

Vous pouvez valider la configuration en vous connectant à la console Exchange et en cliquant sur la section Protection.

Comment éviter à vos emails d’atterrir dans les spams ?

Une fois DKIM configuré pour Office 365, je vous recommande vivement de l’étendre à vos autres services de messagerie tiers. Chacun d’entre eux aura sa propre façon, mais similaire, de configurer DKIM. Par exemple, voici comment vous pouvez le faire pour SalesForce et HubSpot.

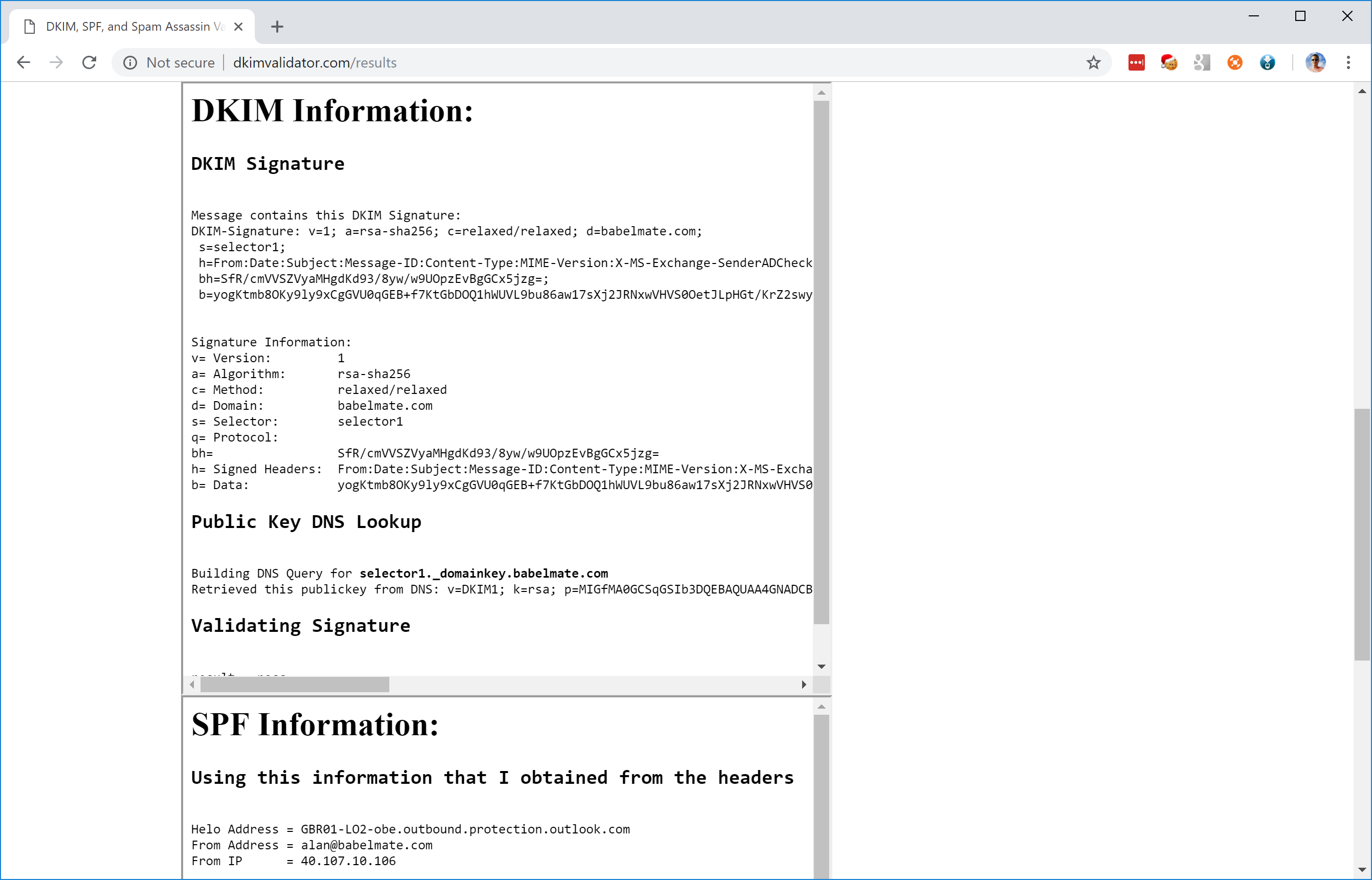

Vous pouvez également envoyer un message électronique à partir d’Outlook à une adresse électronique externe et regarder les en-têtes du message. Par exemple, ici, vous pouvez voir les en-têtes SPF et DKIM dans un message électronique que j’ai envoyé à mon adresse Gmail :

Received-SPF: pass (google.com: domain of alan@babelmate.com designates 40.107.11.100 as permitted sender) client-ip=40.107.11.100;</pre>

Authentication-Results: mx.google.com;

dkim=pass header.i=@babelmate.com header.s=selector1 header.b="cst/05/j";

spf=pass (google.com: domain of alan@babelmate.com designates 40.107.11.100 as permitted sender) smtp.mailfrom=alan@babelmate.com;

dmarc=pass (p=NONE sp=NONE dis=NONE) header.from=babelmate.com

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=babelmate.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=CK4iL1LPMW2lTFfTZoFjiwQEukVWMQZUQTCNd8K2yoo=; b=cst/05/jsF1rD+usfceT8Q6U2uudA8KFhcnYzkLl5Lz0UBeOK9v8jjZw11xserBvr/5rVwmVBvzi7Xqg4rWxsR+0q2WhrzMad+J0uT7xa/VFLuzIeUh/1g959QllKfxW3a8pCLvmTdYu30iVRSE2f1YEy7z7bBOPZxlc2cgqnxk=Si toutes vos vérifications sont passées, vous avez terminé ! Désormais, vos messages ont très peu de chances d’être considérés comme des spams et les messages de toute personne usurpant votre domaine à partir de serveurs non autorisés seront signalés et bloqués.

Filtrage des spams avec les règles de flux d’emails d’Exchange

Microsoft Defender : Tirer le meilleur parti pour les politiques d’Office 365